ЭЛЕМЕНТАРНАЯ ЗАЩИТА WORDPRESS

Конечно, уже набило оскомину, но повторюсь – обновляйте свой Wordpress.

Причин использования необновленных движков множество, основная из них – администратор просто не знает о найденных уязвимостях. Обычно это случается с сайтами, которые редко обновляются, а администратор, не зайдя в админ панель, не видит сообщений о вышедшем обновлении, а иногда администраторы не заходят в панель управления по нескольку месяцев, а то и по году.

Причин использования необновленных движков множество, основная из них – администратор просто не знает о найденных уязвимостях. Обычно это случается с сайтами, которые редко обновляются, а администратор, не зайдя в админ панель, не видит сообщений о вышедшем обновлении, а иногда администраторы не заходят в панель управления по нескольку месяцев, а то и по году.

Для того, чтобы быть в курсе, подпишитесь на рассылку securityfocus.com или securitylab.ru.

Меняйте логин администратора

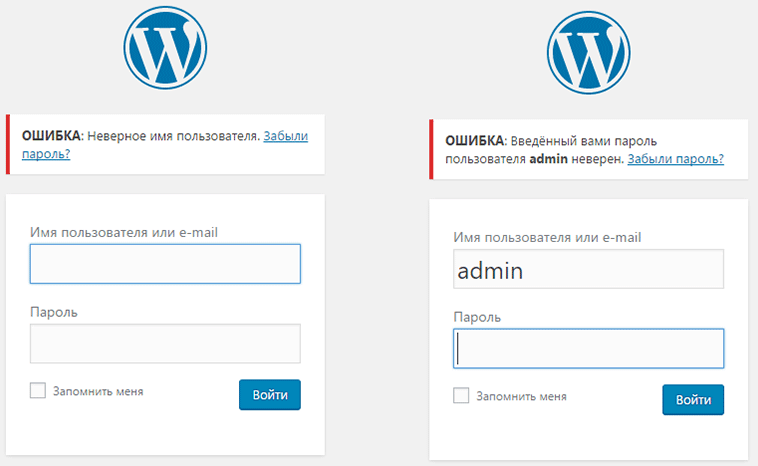

К сожалению, при входе в админ панель WP явно указывает, что неправильно введено, логин или пароль, что заведомо упрощает подбор. Разработчики об этом, разумеется, знают, но ничего менять не хотят, дескать, так удобнее пользователю. Логично, но удобнее и взломщику.

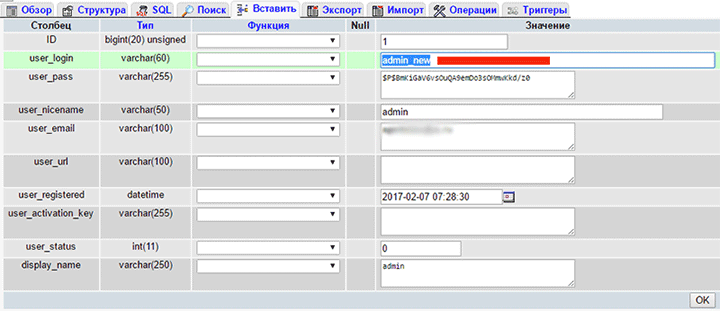

Из панели управления логин поменять нельзя, поэтому переходим в phpmyadmin, находим в базе таблицу - wp_users, открываем ее и нажимаем «изменить», иконка «карандаш».

В поле user_login меняем логин, у меня для примера использован admin_new, после чего нажимаем «ок». Если все сделано правильно, а ошибиться тут трудно, то при входе в админ панель со старым логином Вас не пустят.

Закрываем админку дополнительной авторизацией

Иногда предлагают установить защиту посредством плагина, я противник подобных решений. Мало того, что дополнительные несут дополнительные угрозы, так еще и в случае сбоя придется потратить время на поиск и удаления плагина, очистку кэша и так далее.

Есть очень простое и эффективное решение. Переходим в панель управления хостингом Timeweb, в раздел «файловый менеджер», переходим в корень сайта, выделяем директорию «wp-admin». Вкладка - файл – пароль на директорию. Активируем опцию «Вход по паролю» и добавляем пользователя с логином и паролем. Обновляем в браузере страницу с админ панелью сайта, должно появиться окно веб-сервера о необходимости авторизации.

Прятать wp-login, на мой взгляд, не имеет практического смысла, как показывает практика, бот посылает запрос на авторизацию с логином admin и произвольным паролем и, если получает сообщение «неверный логин», прекращает всякие попытки перебора. Регистрацию тоже можно отключить, если у Вас не интернет-магазин, то регистрироваться будут одни боты, для обычного посетителя регистрация не нужна.

Удаляем лишнее

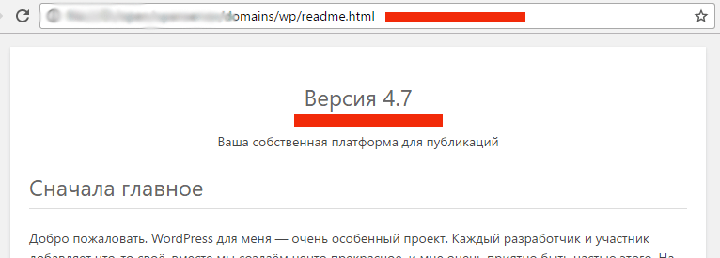

Удаляем из корня директории файлы readme.html и license.txt, как правило, боты именно по этим файлам и находят уязвимые сайты. Также удаляем все, что оставили после себя удаленные плагины.

Если Вы не используете функции xmlrpc.php, а его практически никто не использует, то переименуйте или удалите его, в случае необходимости файл можно взять из дистрибутива WP.

Делаем резервную копию сайта

Если на Ваш сайт редко вносятся изменения или новые материалы, то настоятельно рекомендую делать резервные копии, чтобы в случае падения или заражения сайта «откатиться» до первоначального состояния. Не знаю почему, но многие обходят стороной расширение akeebabackup.

Дополнение позволяет делать резервные копии по расписанию, исключать директории и таблицы базы данных. Восстановление системы происходит в несколько кликов в графическом интерфейсе.

Защищаем wp-config.php

Файл wp-config.php содержит данные для подключения к базе данных (впрочем, как и у других CMS), подключившись к базе, можно сделать практически что угодно, например, поменять логин и пароль администратора.

Закрываем эту возможность, добавив в .htaccess строки

<files wp-config.php>

order allow,deny

deny from all

</files>

Хаки

Хаки – это внесение изменений в ядро системы, проще говоря, в файлы CMS, для изменения или дополнения функционала. Вносить или нет, решать Вам, но при обновлении файлы могут быть переписаны. В лучшем случае внесенные изменения перестанут работать, в худшем сайт может просто «рухнуть».

Префикс базы

Как известно, префикс базы по умолчанию wp_ очень распространённый в сети совет – меняйте префикс! Я отношусь к такому решению с большим скепсисом, можно, конечно, поменять, но знать только префикс мало. А если в руки к взломщику попадет имя базы и пароль, он легко подключится к базе и увидит все Ваши префиксы, пусть даже и измененные.

Не ставьте лишнего

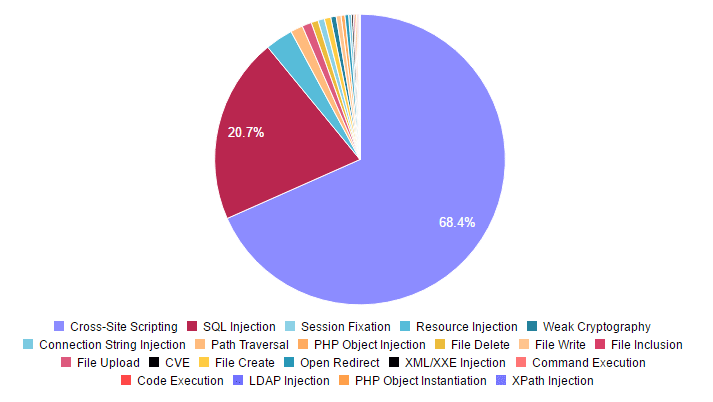

Ставьте только те плагины, которые в самом деле необходимы, а при возможности обходится простым кодом. Так для вставки карты Гугл или Яндекс, счетчиков статистики, входа через социальные сети гораздо эффективнее использовать код, предоставленный сервисом. Чем больше у Вас установлено плагинов, тем больше вероятность, что в каком-то из них обнаружится уязвимость. Ну и, разумеется, стоит ставить плагины, скачанные только с сайта разработчика.

Хотя плагины, установленные «от разработчика», не гарантирует 100%-й безопасности, так в конце марта в официальной базе был обнаружен вполне себе официальный плагин WP-Base-SEO с внедрённым, вредоносным кодом.

По результатам исследования компанией RIPS Technologies, примерно треть плагинов WP имеет потенциальную уязвимость.

В заключение

Надеюсь, я не сильно напугал, система хорошо защищена, а большинство взломов происходит не вине самой CMS, а из-за действий или бездействий самих владельцев, а все новые уязвимости практически сразу попадают в рассылку.

Не авторизуйтесь на сайте с общественных компьютеров, используйте шифрование соединение, храните пароли в сухом и надежном месте, делайте обновления и регулярно создавайте резервные копии, и Ваш сайт будет жить долго и счастливо.