ВОЗВРАЩЕНИЕ РЕДИРЕКТОВ, ИЛИ НОВОЕ — ПОЧТИ ЗАБЫТОЕ, НО И НЕ СОВСЕМ СТАРОЕ

В этом материале не будет, каких то оригинальных решений, консольных команд, и глубокого погружения в детали. Надеюсь, что все будет просто и понятно, материал в первую очередь адресован тем, кто только начинает делать первые собственные сайты на Wordpress.

Совсем недавно, начиная с апреля этого года, прокатилась атака на сайты под управлением Wordpres. Тогда, через уязвимость в плагине Related Posts Yuz вставлялся вредоносный код, который перенаправлял посетителей на сторонние ресурсы, от рекламы до ресурсов распространяющих вредоносный код. Кому интересно, более подробно про уязвимость можно почитать тут

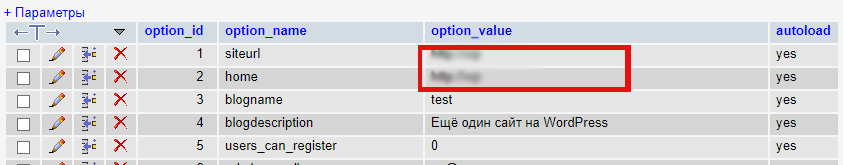

Буквально на этой неделе было несколько обращений, и снова с редиректом. В случае с Related Posts Yuz в таблице _options оригинальный адрес сайта подменялся на другой. Так и было и в этом случае. Но уязвимого плагина, в списке установленных я не нашел, что несколько смутило.

На всякий случай я проверил код сайта несколькими сканерами, но ничего подозрительного не нашел. Я обновил плагины и попросил заказчика проверить работу сайта и через пару дней получил от него сообщение, что с некоторых страниц редирект сохранился. Забегая вперед, скажу, что подобный редирект можно сколько угодно искать, используя различные сканеры. Ибо в файлах самого кода нет, он в базе, причем без всякого шифрования и не один сканер вернее всего, не будет воспринимать вставку, как вредоносный код. Большинство вебмастеров не заглядывает в исходный код своего сайта (Ctrl U), любой код может висеть годами. Так много лет назад, на самом, что ни на есть официальном сайте, правительства одной республики я обнаружил в meta сайта, рекламу магазина пылесосов. Точно не помню, но это было примерно так – лучшие в мире пылесосы, наш сайт такой то. Тогда ТИЦ еще очень влиял на результаты поисковой выдачи. Впрочем вернемся к теме.

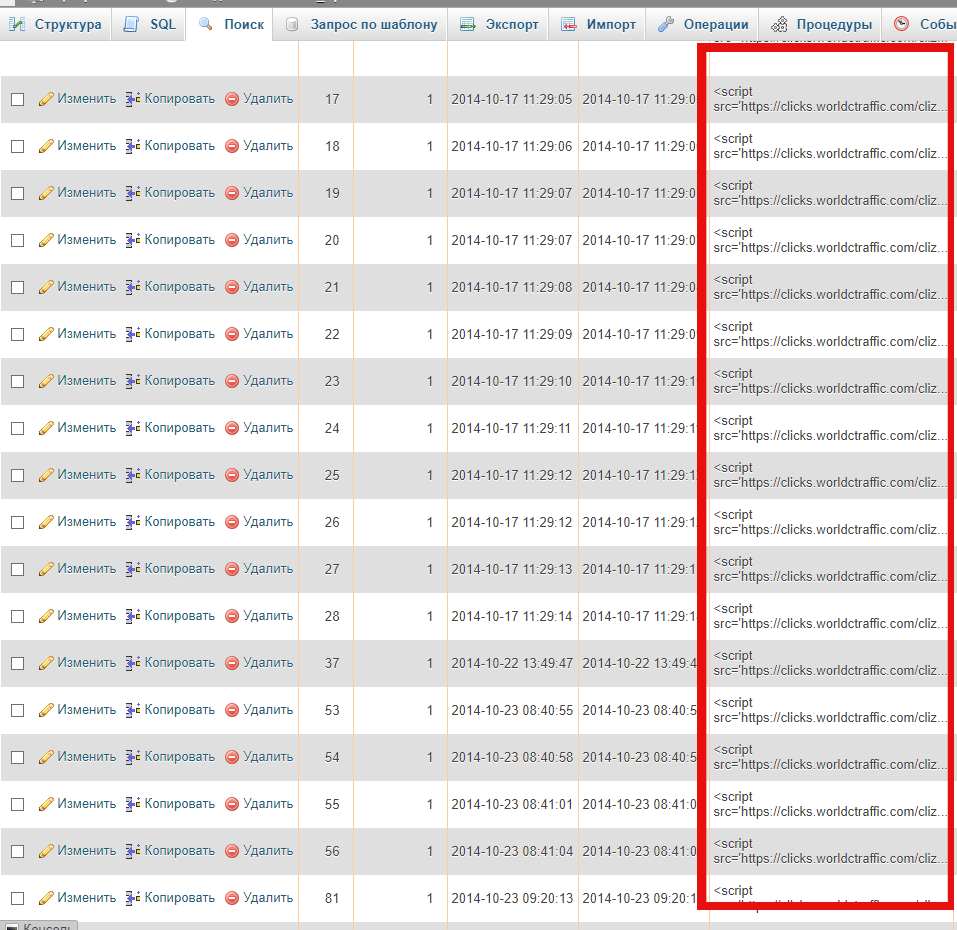

Я проверил виджеты, .htaccess, код страниц, с которых было перенаправление, всяческие сканеры тоже показывали, что все чисто. Оставалась база, то, с чего я начинал. Я запустил поиск по базе и увидел (та да да дам) 11 000 записей с прописанным в meta name скриптом и тут я вспомнил что недели две назад, в рассылке от Sucuri я уже что-то похожее видел.

Действительно, с конца октября зафиксирована новая атака по внедрению редиректов. Но теперь для атаки используется несколько уязвимых плагинов и тем, перечислять их нет смысла, поскольку список постоянно обновляется по месяцам, опять же, кому интересно, можно посмотреть в блоге Sucuri.

Поскольку перебои в сайте были не желательны, большая часть сайта работала, я выгрузил базу и в редакторе, через замену удалил все скрипты. Далее создал новую базу, куда выгрузил «вылеченный» дамп и изменил файл конфигурации и сайт переключился на новую базу «на лету».

К слову, поскольку база была довольно большой, при замене 11 0000 строк, редактор sublime text просто зависал, а потом прекращал работу. Пришлось установить Vsual Studio Code, который сделал замену до обидного быстро, я не хочу ничего рекламировать, решать вам, мне редактор понравился. К тому же он абсолютно бесплатный.

Далее при импорте базы в gzip я получил ошибку – достигнут временной лимит. Ошибка банальная, не хватает времени на распаковку. Поскольку временно мне доступен только 4G, скорости которого на выгрузку точно не хватит, пришлось взять бук и сгонять в офис, был выходной день. Там база импортировалась меньше, чем за минуту. Остальное вы знаете.

Что я хотел сказать?

Возможно, грядет новая волна взломов, рад, если ошибаюсь. Советы простые.

Не ставьте все те плагины, до которых сможете дотянуться. Чем больше плагинов, тем больше вероятность взлома. Особенно обилием плагинов страдают клубные шаблоны, которые зачастую еще и создают высокие нагрузки на хостинг при 1000 уникальных посетителях в сутки.